Avec ce faux logiciel de traduction Google, cet arnaqueur a réussi à empocher un pactole conséquent dans la plus grande discrétion. En infiltrant et en installant des logiciels de minage sur plus de 100 000 PC, l' escroc a pu bâtir une véritable ferme de minage « clandestine ».

Le Cryptojacking : minage de crypto indétctable

Pour dérober des cryptomonnaies, les hackeurs redoublent d’ingéniosité. Avec la bulle spéculative récente autour des cryptos, le secteur est devenu très lucratif, ainsi plusieurs individus en ont fait les frais. Ces attaques peuvent prendre diverses formes plus ou moins connues.

Si l’on reconnaît principalement les attaques sous forme de phishing, le cryptojacking est quant à lui également très répandu, mais beaucoup moins détectable.

Le cryptojacking consiste à cacher un logiciel malveillant sur un ordinateur ou un smartphone pour l’utiliser dans le processus de minage de certaines cryptomonnaies. Ainsi, en tirant profit de la puissance de calcul de votre PC ou de votre téléphone, les pirates informatiques empochent des gains liés au minage. La menace est à prendre on ne peut plus au sérieux, puisque pour être efficient, le logiciel se doit d'être invisible, dès lors vous pouvez êtes infecté sans le savoir et sans être particulièrement adepte du monde des cryptomonnaies.

Plus de 100 000 PC en ont récemment fait les frais…

Un logiciel « Google traduction » corrompu mine des cryptos à votre insu

Dissimulé sous des applications reconnues à l’instar de Google Traduction, un malware de cryptojacking a réussi à infecter pas moins de 112 000 ordinateurs.

C’est par le biais d’un rapport de Check Point Research (CPR) que l’on apprend la nouvelle lundi dernier. L'équipe de recherche spécialisée dans la cybersécurité a notamment indiqué que le logiciel exploitait un grand nombre d’ordinateurs depuis plusieurs années.

Le logiciel malveillant reprenant uniquement le nom de « Google translate » a permis aux hackeurs d’utiliser ces milliers de machines pour miner la cryptomonnaie Monero (XMR). L’attaque ne date pas d’hier puisque, passés sous les radars, les logiciels ont pu utiliser les ordinateurs des victimes depuis 2019, et ce, dans 11 pays :

- Israël

- Allemagne

- Royaume-Uni

- États-Unis

- Sri Lanka

- Chypre

- Australie

- Grèce

- Turquie

- Mongolie

- Pologne

De ce fait, bien que les machines infectées ne soient pas nécessairement de véritable RIG de minage, on imagine que l’opération a pu néanmoins rapporter un pactole aux pirates.

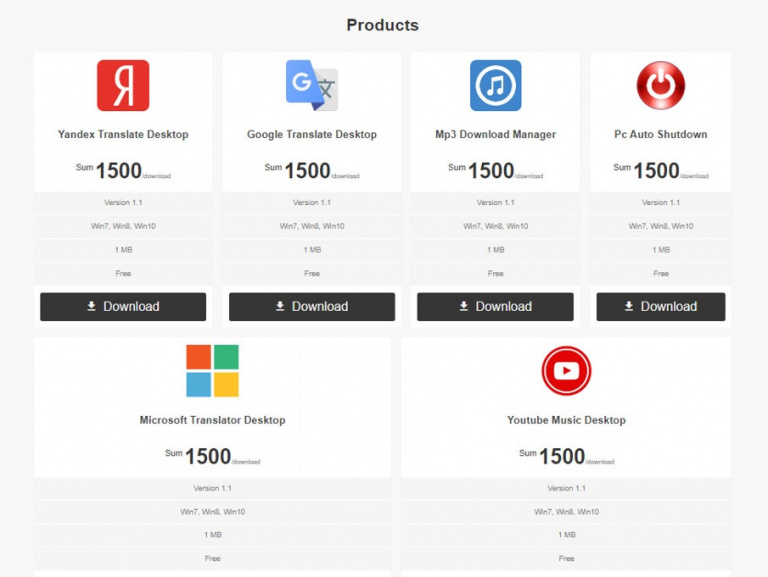

Le « succès » du malware s’explique en partie par le fait qu’il a été intégré dans des répliques de logiciels connus telles que YouTube Music, Google Translate ou encore Microsoft Translate. Bien qu’il n’existe pas de version bureau pour Google Traduction, selon l’équipe de recherche, ces faux logiciels ont été mis à disposition sur des sites reconnus comme Softpedia ou Uptodown.

En bénéficiant de la visibilité de plusieurs sites, les logiciels se sont hissés rapidement dans les résultats de recherche Google. Promu initialement par un développeur de logiciels Turque nommé « Nitrokod », les logiciels « gratuits et sécurisés » se sont donc répandus sur les ordinateurs des victimes comme une traînée de poudre.

Une infection méthodique

Une fois le logiciel malveillant exécuté, l’infection commence, et la mise en place du malware est méticuleuse – prenant plusieurs semaines à être effective... Précisément, le logiciel commence à extraire des cryptos près d'un mois après l'installation.

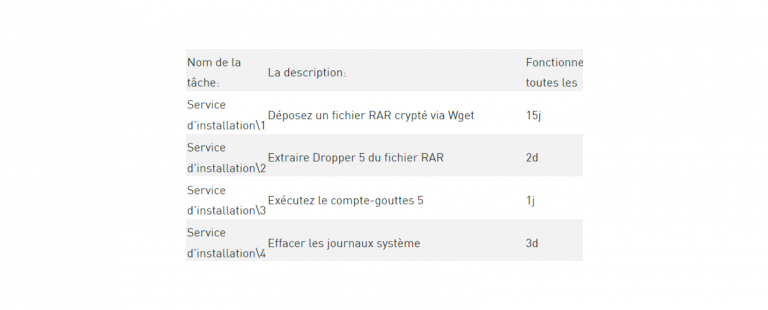

Le processus se découpe en plusieurs étapes :

- L’installation en .rar permet aux attaquants de télécharger un package pour construire les fichiers sur l’ordinateur.

- Une fois qu’il est exécuté, le logiciel ne comporte rien d’alarmant puisqu’il est généralement une copie conforme de la version officielle. Seulement, il envoie d’ores et déjà les informations de la machine infectée à l’attaquant.

- Après 4 redémarrages sur une durée de 5 jours, le logiciel propose une mise à jour et exécute le programme « update.exe », c’est là que les choses sérieuses commencent...

- Une fois la période passée, le programme va exécuter les 4 tâches ci-dessus.

- Après plusieurs jours de processus (généralement 1 mois), le logiciel de cryptominage malveillant sous le nom de « powermanager.exe » s’exécute.

La machine est alors infectée, « nitrokod » n’a plus qu’à extraire la crypto Monero sans le consentement des victimes, et sans même qu’ils s’en aperçoivent. En effet, l’infection quasiment invisible se traduit généralement par un ralentissement léger du système. Si vous souhaitez en savoir plus, vous pouvez consulter le rapport détaillé de Check Point Research.

Cet événement rappelle que les menaces qui pullulent sur Internet. Si vous ne souhaitez pas faire travailler votre PC pour le compte d’un autre, il est largement conseillé de privilégier les sites officiels lors du téléchargement de quelconques logiciels afin de se prémunir de ce genre de risques.