- Mise en forme JVCode

- Afficher les avatars

- Afficher les signatures

- Afficher les spoilers

- Miniatures Noelshack

Sujet : Challenge DGSE

Vous avez vraiment trouvé un fichier compressé dans l'image ??

J'ai regardé le fichier et j'ai pas trouvé les caractères PK && Rar en l'ouvrant dans un éditeur hexa

Le 23 mai 2019 à 19:22:48 SAD_CUDI a écrit :

Vous avez vraiment trouvé un fichier compressé dans l'image ??

J'ai regardé le fichier et j'ai pas trouvé les caractères PK && Rar en l'ouvrant dans un éditeur hexa

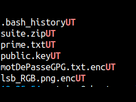

Si tu ouvres l'image avec la commande strings et que tu fais un grep UT tu as plusieurs lignes qui apparaissent renvoyant des noms de fichiers. Je suis en train de regarder ça ![]()

Je viens d'arriver donc je rattrape.

Pas besoin d'éditeur hexa, tu décompresse l'image directement avec winrar ou autre.

J'y connais rien mais ça fait plaisir de voir les kheys qui travaillent ensemble

Up

Le 23 mai 2019 à 19:31:27 Loki64 a écrit :

Pas besoin d'éditeur hexa, tu décompresse l'image directement avec winrar ou autre.

Moi ça marche pas je capte pas comment tu peux décompresser ça directement ![]()

Les kheys qui s'y connaissent vous pourriez de temps en temps expliquer de manière terre à terre comment vous avancez ? Ca m'intéresse ce genre de trucs

Vous avez tenté D$R_ comme mot de passe ?

Quelqu'un pour déposer le .zip ? ![]()

vous avez réussi à trouver la clé privée du coup ? ![]()

Le 23 mai 2019 à 20:59:58 Leonlevon0 a écrit :

Quelqu'un pour déposer le .zip ?

Fiondecastafior a donné la solution page 7. Tu ouvres l'image avec un éditeur hexa (bless sous linux), ensuite tu identifies les magic bytes d'une archive zip (https://en.wikipedia.org/wiki/List_of_file_signatures) et tu copies/colles depuis le début de ces bytes jusqu'à la fin du fichier et t'as une archive zip.

Comme tu vois les magic bytes correspondent à ceux d'un format zip dans la page wikipedia. Après t'as une archive zip protégée par un mot de passe.

Le gouvernement veut recruter L’ELITE ![]()

première étape, analyser le code source du site évidemment. là tu trouves le lien du pdf.

sur le pdf, il y a environ 200000 lignes de texte chiffrées en base64.

en déchiffrant le texte, tu tombes sur le code d'une image jpg.

dans le code de cette image, on trouve des indices sur une archive et son mot de passe.

en ouvrant l'image avec winrar, on trouve le contenu de l'archive.

Le 23 mai 2019 à 21:10:37 estimas a écrit :

première étape, analyser le code source du site évidemment. là tu trouves le lien du pdf.

sur le pdf, il y a environ 200000 lignes de texte chiffrées en base64.

en déchiffrant le texte, tu tombes sur le code d'une image jpg.

dans le code de cette image, on trouve des indices sur une archive et son mot de passe.

en ouvrant l'image avec winrar, on trouve le contenu de l'archive.

Ça fonctionne aussi facilement winrar ? parce que sous linux unrar et unzip n'avaient rien donné ![]()

Le 23 mai 2019 à 21:06:39 Azerban a écrit :

Le 23 mai 2019 à 20:59:58 Leonlevon0 a écrit :

Quelqu'un pour déposer le .zip ?Fiondecastafior a donné la solution page 7. Tu ouvres l'image avec un éditeur hexa (bless sous linux), ensuite tu identifies les magic bytes d'une archive zip (https://en.wikipedia.org/wiki/List_of_file_signatures) et tu copies/colles depuis le début de ces bytes jusqu'à la fin du fichier et t'as une archive zip.

Comme tu vois les magic bytes correspondent à ceux d'un format zip dans la page wikipedia. Après t'as une archive zip protégée par un mot de passe.

C'est bizarre parce qu'en décoadant l'image base64 sur beautifymachin j'avais pas les strings bash history ni les caractère PL

et en récupérent l'image d'un khey qui a posté au début j'ai l'image. je comprends pas ![]()

moi ça a marché

j'ai trouvé ca dans le richelieu.pdf :

c5f1bd7a-646c-4287-9716-109aa85cc640

une idée ?

Le 23 mai 2019 à 21:06:39 Azerban a écrit :

Le 23 mai 2019 à 20:59:58 Leonlevon0 a écrit :

Quelqu'un pour déposer le .zip ?Fiondecastafior a donné la solution page 7. Tu ouvres l'image avec un éditeur hexa (bless sous linux), ensuite tu identifies les magic bytes d'une archive zip (https://en.wikipedia.org/wiki/List_of_file_signatures) et tu copies/colles depuis le début de ces bytes jusqu'à la fin du fichier et t'as une archive zip.

Comme tu vois les magic bytes correspondent à ceux d'un format zip dans la page wikipedia. Après t'as une archive zip protégée par un mot de passe.

Ah voilà merci ![]()

On apprend des choses, c'est FANTASTIQUE

Le 23 mai 2019 à 21:12:49 SAD_CUDI a écrit :

Le 23 mai 2019 à 21:06:39 Azerban a écrit :

Le 23 mai 2019 à 20:59:58 Leonlevon0 a écrit :

Quelqu'un pour déposer le .zip ?Fiondecastafior a donné la solution page 7. Tu ouvres l'image avec un éditeur hexa (bless sous linux), ensuite tu identifies les magic bytes d'une archive zip (https://en.wikipedia.org/wiki/List_of_file_signatures) et tu copies/colles depuis le début de ces bytes jusqu'à la fin du fichier et t'as une archive zip.

Comme tu vois les magic bytes correspondent à ceux d'un format zip dans la page wikipedia. Après t'as une archive zip protégée par un mot de passe.

C'est bizarre parce qu'en décoadant l'image base64 sur beautifymachin j'avais pas les strings bash history ni les caractère PL

et en récupérent l'image d'un khey qui a posté au début j'ai l'image. je comprends pas

Perso j'utilise la commande strings sous linux qui est particulièrement efficace ![]()

apparemment on récupère 5 noms de fichiers

toujours pas d'avancement pour le RSA?

Gestion du forum

Sujets à ne pas manquer

- Aucun sujet à ne pas manquer