- Mise en forme JVCode

- Afficher les avatars

- Afficher les signatures

- Afficher les spoilers

- Miniatures Noelshack

Sujet : Challenge DGSE

Le 26 mai 2019 à 17:19:26 chips43 a écrit :

Ok merci

Vous avez réussi à reconstituer le fichier exe finalement ?

Quand je fais la commande de VinedNadonc

$ zsteg ./lsb_RGB.png -E b1,rgb,lsb,yx > binj'ai un fichier data, rien de concluant pour moi ![]()

Vous arriez à décrompresser avec UPX ?

Le 26 mai 2019 à 18:07:20 Nanored a écrit :

Vous arriez à décrompresser avec UPX ?

T'as tapé quelle commande pour extraire les bits ? ![]()

Le 26 mai 2019 à 18:08:23 Azerban a écrit :

Le 26 mai 2019 à 18:07:20 Nanored a écrit :

Vous arriez à décrompresser avec UPX ?T'as tapé quelle commande pour extraire les bits ?

Extraire les bits de quoi ?

Le 26 mai 2019 à 18:13:31 Nanored a écrit :

Le 26 mai 2019 à 18:08:23 Azerban a écrit :

Le 26 mai 2019 à 18:07:20 Nanored a écrit :

Vous arriez à décrompresser avec UPX ?T'as tapé quelle commande pour extraire les bits ?

Extraire les bits de quoi ?

De l'image png (celle en couleur lsb_RGB.png)

moi non plus j'arrive pas à obtenir le. exe

Le 26 mai 2019 à 18:14:39 Azerban a écrit :

Le 26 mai 2019 à 18:13:31 Nanored a écrit :

Le 26 mai 2019 à 18:08:23 Azerban a écrit :

Le 26 mai 2019 à 18:07:20 Nanored a écrit :

Vous arriez à décrompresser avec UPX ?T'as tapé quelle commande pour extraire les bits ?

Extraire les bits de quoi ?

De l'image png (celle en couleur lsb_RGB.png)

J'ai finalement utilisé zsteg. J'avais fait un programme C++ avant sans rien obtenir, mais après coup je pense que c'est par ce que je lisais les pixels lignes par lignes au lieu de colonne par colonne. D'ailleurs j'ai été con car j'avais bien vu qu'il y avait de la périodicité une ligne sur 8 mais j'essayai de combiner les lignes au lieu de tout simplement lire colonne par colonne

Le 26 mai 2019 à 18:18:32 Nanored a écrit :

Le 26 mai 2019 à 18:14:39 Azerban a écrit :

Le 26 mai 2019 à 18:13:31 Nanored a écrit :

Le 26 mai 2019 à 18:08:23 Azerban a écrit :

Le 26 mai 2019 à 18:07:20 Nanored a écrit :

Vous arriez à décrompresser avec UPX ?T'as tapé quelle commande pour extraire les bits ?

Extraire les bits de quoi ?

De l'image png (celle en couleur lsb_RGB.png)

J'ai finalement utilisé zsteg. J'avais fait un programme C++ avant sans rien obtenir, mais après coup je pense que c'est par ce que je lisais les pixels lignes par lignes au lieu de colonne par colonne. D'ailleurs j'ai été con car j'avais bien vu qu'il y avait de la périodicité une ligne sur 8 mais j'essayai de combiner les lignes au lieu de tout simplement lire colonne par colonne

Mais du coup ta commande zsteg c'est quoi ? Parce qu'on fonction des paramètres t'as 12 000 résultats différents, et en faisant un zsteg -a <image> j'ai que des résultats incohérents.

Quoi que si je fais :

zsteg -a 1558659009-lsb-rgb-min.png | grep -i microsoftJ'ai ça :

$ b1,r,lsb,yX .. file: Microsoft a.out pure standalone not-stripped pre-SysV V3.0 86 small model executable Large Text Large Data not stripped ![]()

Le 23 mai 2019 à 15:55:49 DavidGoudinaphe a écrit :

Le topic qui va se faire 410 par les services secrets malgaches

![]()

$ ./archive.bin DGSE

Mauvais mot de passe

Toujours pas le bon mot de passe !

je capte rien mais je post oour faire partis de ceux ayant opéré ![]()

cduret tu peux poster ton code proprement indenté stp dans la balise code ? ![]()

Vous obtenez un fichier ELF ?

file output

output: ELF 64-bit LSB executable, x86-64, version 1 (GNU/Linux), statically linked, no section header

Le 26 mai 2019 à 18:40:42 MorphBZH a écrit :

Vous obtenez un fichier ELF ?file output

output: ELF 64-bit LSB executable, x86-64, version 1 (GNU/Linux), statically linked, no section header

Quelle commande ? ![]()

Après zsteg et avoir nettoyé le fichier BIN en sortie (marges, espaces et sauts de ligne)

puis la commande xxd -r -p output.bin output.exe

Quand les kheys travaillent main dans la main et parviennent à faire un vrai travail d'équipe ![]()

Je m'y connais que très peu en crypto et stegano mais franchement gg les gars ![]()

Le 26 mai 2019 à 18:44:47 MorphBZH a écrit :

Après zsteg et avoir nettoyé le fichier BIN en sortie (marges, espaces et sauts de ligne)

puis la commande xxd -r -p output.bin output.exe

Je l'ai bien nettoyé mais le exe obtenu ne correspond pas à un package upx ou même un vrai exe

Il y a quelques années de cela, il y avait un défi sur le logo d'ANSSI, dans le même délire stégano/crypto. Le mec décrit la démarche de son cheminement pour élucider l'énigme http://blog.bienaime.info/2015/01/le-challenge-du-logo-anssi.html

Je pose ça là, ça pourrait éventuellement vous donner des pistes ![]()

from PIL import Image, ImageFont, ImageDraw

from bitstring import BitStream

def decode_image(file_location="lsb_RGB.png"):

"""Decodes the hidden message in an image

file_location: the location of the image file to decode. By default is the provided encoded image in the images folder

"""

encoded_image = Image.open(file_location)

red_channel = encoded_image.split()[0]

green_channel = encoded_image.split()[1]

blue_channel = encoded_image.split()[2]

b = BitStream()

x_size = encoded_image.size[0]

y_size = encoded_image.size[1]

decoded_image = Image.new("RGB", encoded_image.size)

pixels = decoded_image.load()

for i in range(x_size):

for j in range(y_size):

if red_channel.getpixel((i, j)) & 1 == 1:

b.append('0b1')

else:

b.append('0b0')

if green_channel.getpixel((i, j)) & 1 == 1:

b.append('0b1')

else:

b.append('0b0')

if blue_channel.getpixel((i, j)) & 1 == 1:

b.append('0b1')

else:

b.append('0b0')

print('save file')

f = open('output.bin', 'wb')

b.tofile(f)

f.close()

if __name__ == '__main__':

print("Decoding the image...")

decode_image()

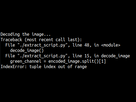

Curieux le script python ne fonctionne pas, j'ai un

tuple index out of rangeà cette ligne :

green_channel = encoded_image.split()[1]

Je vais persévérer avec zsteg ![]()

Gestion du forum

Sujets à ne pas manquer

- Aucun sujet à ne pas manquer