Contributeur

Petite (et mauvaise) surprise pour les utilisateurs d'Android en ce début de semaine : un code malveillant dissimulé dans de simples fichiers images a permis à un cheval de Troie d’être distribué directement via l’app store officiel de Google.

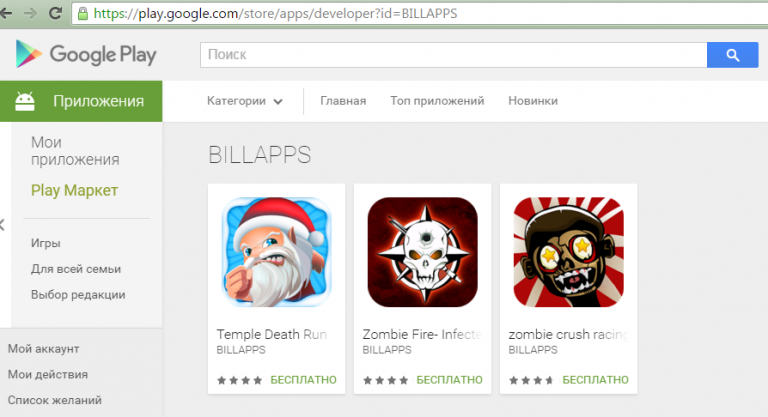

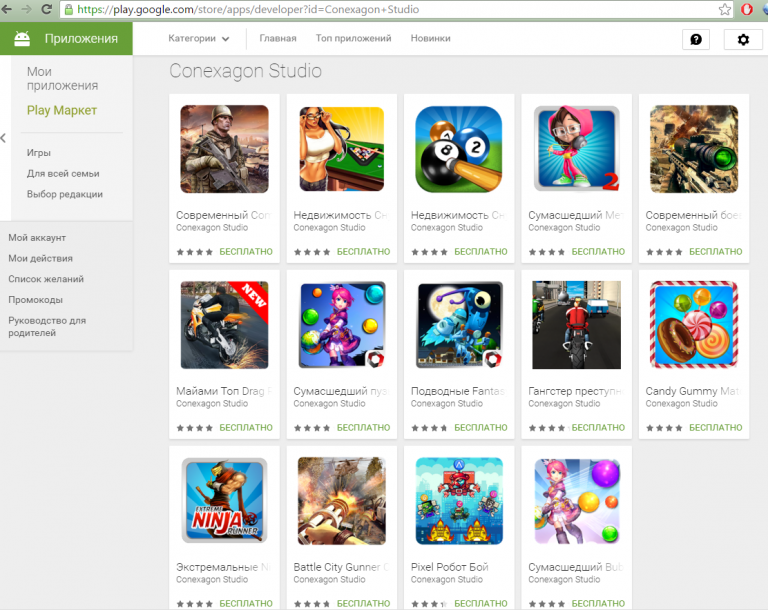

Depuis quelques années, Google s’appuie sur un outil sécuritaire baptisé Bouncer pour identifier les applications à même de compromettre la sécurité des terminaux Android, lors des phases de validation des apps, en amont de leur mise à disposition sur Google Play. Reste que si ces radars de détection des malwares sont suffisants pour repérer une grande majorité de menaces, certains codes malveillants peuvent encore y échapper. C’est le cas dans l’affaire qui nous intéresse ici, et qui fait suite à la découverte par l’éditeur de solutions antivirus Doctor Web d’un vilain cheval de Troie (trojan) présent dans une soixantaine de jeux distribués via le Play Store officiel sous une trentaine d’identités de développeurs différentes (Billapps, Conexagon Studio, Fun Color Games, etc...).

Nommé “Android.Xiny.19.origin”, ce malware exécute un code encapsulé dans des images spécialement codées par les hackers pour le cacher. Il peut ainsi collecter des informations sur les terminaux touchés telles que leur numéro IMEI et leur adresse MAC, la version d’Android utilisée, le nom de l’opérateur mobile, ainsi que les informations d’accès à la carte mémoire. Ces informations pourront servir à d’autres programmes malicieux afin de prendre en partie le contrôle du terminal, de supprimer des applications, ou d’afficher des publicités non désirables. Et tout cela sans que l’utilisateur ne s’en rendre compte puisque cela peut se faire en tâche de fond, pendant qu’il joue au jeu incriminé qui, lui, s'exécute parfaitement.

Contrairement à la cryptographie, qui aurait consisté à chiffrer le code pour empêcher sa découverte, c’est ici la technique de la stéganographie qui a donc été utilisée, dissimulant un code complexe dans des images bénignes en apparence. A l’heure où ces lignes sont écrites, les applications incriminées par Doctor Web sont toujours distribuées sur Google Play, mais il est fort probable, après enquête, que Google les retire de sa plateforme. Rien ne les empêchera toutefois d’être distribuées via d’autres Store d’applications Android alternatifs...

Voici la liste des jeux incriminés (incomplète)

- Airplane Fly Simulator (Fun Color Games)

- Air Racers 3D (Fun Color Games)

- Basketball Shooting (Fun Color Games)

- Battle City Gunner tournage (Conexagon Studio)

- Candy Gummy Match (Conexagon Studio)

- Extreme Runner Ninja (Conexagon Studio)

- Fire Rescue Truck Simulator (Fun Color Games)

- Fou Bubble tournage (Conexagon Studio)

- Fou Bubble tournage 2 (Conexagon Studio)

- Fou de Métro Rush 2 (Conexagon Studio)

- Gangster Criminalité Moto Race (Conexagon Studio)

- Goat Simulator 2015 (Fun Color Games)

- Hippo Simulator 3D (Fun Color Games)

- Horse Run Champion (Fun Color Games)

- Immobilier Snooker Billard 2 (Conexagon Studio)

- Jurassic Shooter 3D (Fun Color Games)

- Miami Haut Drag Racing GT 2016 (Conexagon Studio)

- Moderne Bataille Sable Sniper (Conexagon Studio)

- Moderne Shooter Combat Command (Conexagon Studio)

- Pixel Robot Combat (Conexagon Studio)

- Shoot The Fruit (Fun Color Games)

- Skaters 3D (Fun Color Games)

- Sniper Shooter Death (Fun Color Games)

- SOUS Fantasy Ride (Conexagon Studio)

- Temple Death Run (Billapps)

- Trucker Duty 3D Simulator (Fun Color Games)

- War Real Tanks 3D (Fun Color Games)

- Zombie Crush Racing (Billapps)

- Zombie Fire- Infected (Billapps)